安全赛道受到安全事件及政策(外部)、IT 网络技术演进及新场景(范围)、攻防技术进步(深度)三重因素驱动,是一个高确定性、高成长性的赛道。但目前,国内安全上市公司市值与全球头部安全公司市值差距巨大、国内市场空间有限、赛道零散、集中度低,处于长期发展周期的初级阶段。安全对其所保护的信息资产具有伴生性、滞后性和短期不收敛的特性,我们试图通过“被保护信息资产的演化”和“安全的应用逻辑发生的变化”,去洞察安全赛道发展的趋势及背后隐藏的机会。

导读

◆ 国内安全赛道尚处于初级阶段

◆ 被保护信息资产的演化

◆ 安全的应用逻辑发生变化

◆ 顺应安全赛道的市场发展节奏

作者 |:松禾资本董事总经理 姜欣

一、国内安全赛道尚处于初级阶段

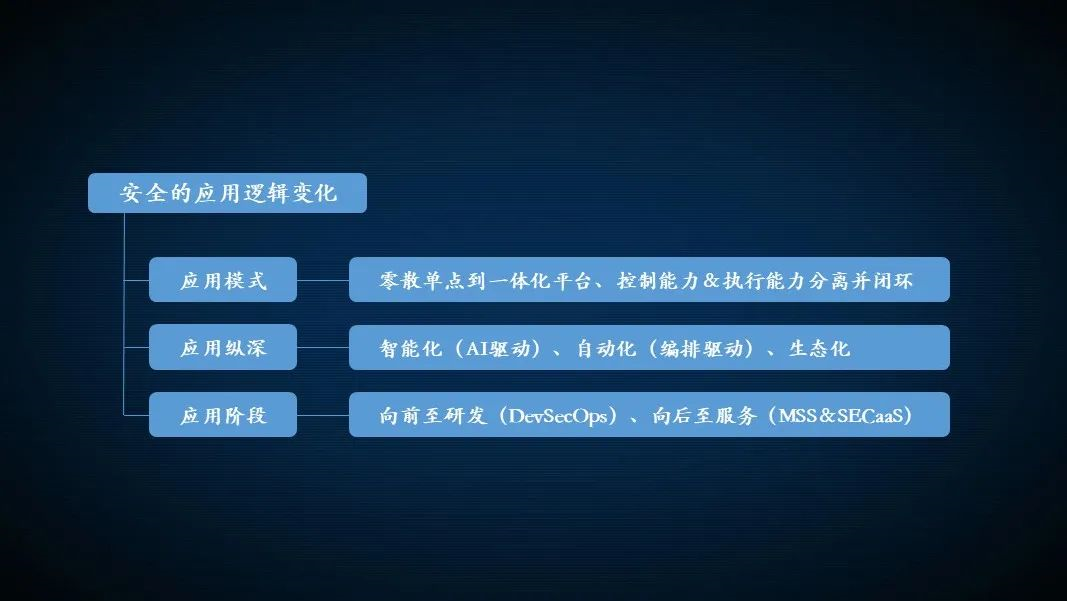

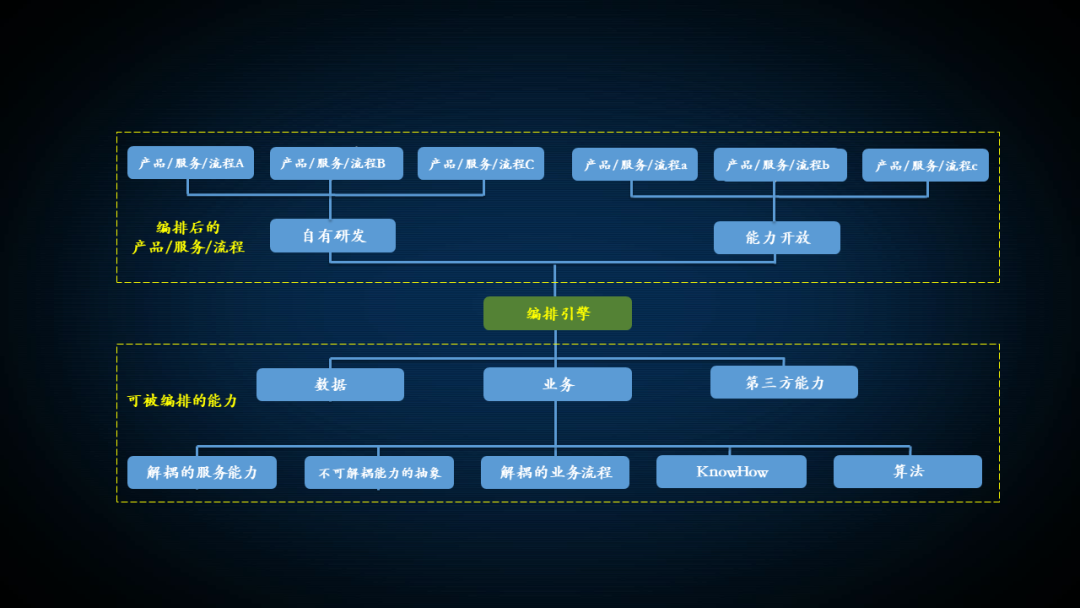

Cybersecurity Ventures 数据显示,2021年全球因网络安全事件所遭受的损失高到6万亿美元。2021年4月:Facebook API数据泄露,5亿用户数据在暗网上被公开售卖;2021年5月:美国最大成品油管道运营商Colonial Pipeline受到黑客组织DarkSide勒索软件攻击,整个能源供应网络一度关闭,美国政府宣布进入国家紧急状态;2021年12月:Java 日志组件Log4j的Log4Shell漏洞,黑客可以未经身份验证实现远程代码执行并接管服务器,对整个软件供应链影响之大、影响之广前所未有(Log4j2为数百万基于Java的应用和服务所使用)。0day 漏洞永远是最有杀伤力的漏洞,未知威胁永远是最大的威胁。威胁越大体现着背后潜在利益越大、潜在价值越高。对于安全赛道的价值,美国资本市场也有着相对高的预期。美国资本市场上的安全头部企业都有着较高的估值。老牌安全龙头Palo Alto和 Fortinet分别在2005年和2002年以防火墙起家,目前均已完成云化转型,市值分别达到506亿和514亿美元;新兴安全公司CrowdStrike、Okta和Zscaler分别从终端安全、身份认证及边缘安全切入,基于SECaaS模式不断延展自己的产品宽度和厚度,市值分别达到410亿、296亿和379亿美元(2022年2月9日数据)。反观国内,中证网络安全指数囊括的32家网络安全相关上市公司总体市值5358亿人民币,没有一家企业市值超过800亿,仅有3家市值超过500亿,8家市值在100亿至200亿之间,多达18家企业的市值在100亿以下(2022年2月9日数据)。网络安全市场,中国尚处于初级阶段。对比中美网络安全市场,不仅仅是二级资本市场上的市值差距,双方在构成市场的硬件、软件及服务结构比例上也有差距。国内安全市场每年将近600亿市场空间,网络安全支出仅占IT总支出的1.8%(美国为4.8%)。同时,国内安全赛道零散、集中度低:2021年上半年国内安全领域有4751家公司,2020年行业CR8占比41.36%、CR4占比26.04%、CR1占比7.79%(平安证券数据)。在中美博弈大环境下,中美安全市场未来的隔离度会越来越大。国内安全赛道,由于自身“特别”的赛道属性,其发展速度与宏观经济增速的相关性弱,在受到安全事件及政策(外部)、IT网络技术演进及新场景(范围)、攻防技术进步(深度)三重因素共同推动的窗口期中 ,正在步入第二个黄金发展期。结构性的变化会有结构性的机会,我们试图从“被保护信息资产的演化”和“安全的应用逻辑变化”两个角度去观察安全赛道正在发生的变化及其背后隐藏的一些机会。在传统安全防护体系中,被防护的信息资产聚焦在IT及网络设备,基于不同安全要求它们被划分为不同的安全区域,从而形成了网络边界,在网络边界部署安全防护设备来防范外部攻击是传统安全防护体系的核心逻辑。在新一代安全防护体系中:一方面,被防护的IT及网络设备作为承载层,其架构本身发生了巨大变化,传统的边界防护已无法覆盖;同时,由于架构解耦和场景扩展,被IT及网络设备所承载的“业务和数据”被更多地暴露出来,它们的安全问题也日益严重,从而驱动针对“业务和数据”的安全刚需开始从其承载层中被释放出来。总体来看,安全对于其所保护的信息资产具有伴生性、滞后性和短期不收敛的特性。01 承载层:IT及网络架构演进带来的安全需求变化云平台目前已经成为了黑客的重点攻击对象:2021年上半年,国内云平台遭受到规模化DDoS攻击事件数量占到了整体数量的71.2%,国内云平台作为控制端发起 DDoS 攻击的事件数量占到国内控制端发起DDoS攻击整体数量的51.7%(CNCERT 数据)。IT基础设施的云化、容器化驱动了业务逻辑的解耦和软件的微服务化,使得传统紧耦合的业务被拆解为多个服务化模块,从而产生对“更小颗粒度”信息资产的安全策略控制,微隔离应运而生。微服务之间的大量调用促使东西向流量剧增,网络边界弱化、数据中心架构亦发生变化。传统边界安全防护逻辑下、默认数据中心内部可信的安全逻辑被打破,秉持在信任网络中同样处于“不可信”状态的零信任思想开始落地,同时弥补了传统边界安全体系在内部威胁检测和防护能力上的短板。零信任的落地需要更灵活、更弹性的身份基础设施来支撑,又进一步驱动了IDaaS/IAM产品的演化。在云原生技术架构下,容器作为新的信息资产不仅数量巨大,其生成和消亡也更加频繁和灵活,给信息资产的安全管理提出了新挑战,促使对容器和编排引擎 K8S本身的安全管控产生了刚性需求。当然,云原生技术的发展也驱动了安全产品能力的解耦和服务化、以便可通过编排引擎实现“拆解”和“组合”,更好地满足客户需求。随着5G网络和边缘计算渗透率的持续提升,必将会导致整个计算的框架、范式发生变化,未来更多计算能力下沉已是趋势,边缘层面的安全问题也会愈加突出。Gartner在2019年8月首次定义SASE框架(安全访问服务边缘),并在2021年3 月进一步定义了SSE(SASE框架中安全相关云服务能力的聚合),深信服也在 2020年9月发布了国内首家SASE架构。SASE/SSE的核心策略是通过抢占边缘结点资源,未来将解耦化的网络和安全服务能力灵活、弹性地在边缘侧进行部署,将多种安全能力聚合、构建边缘安全能力资源池,并根据差异化的客户需求、差异化地将边缘云服务提供给用户。同时,边缘结点作为用户接入网络的网关型结点,配合边缘结点后端的SD-WAN网络,可基于QoS等策略实现流量的差异化调度和安全管理。目前, Zscaler通过ZIA(Zscaler Internet Access)和ZPA(Zscaler Private Access)不仅实现了针对公有网络和私有网络流量的调度管理,还建立了弹性、可扩展的安全云服务能力。随着边缘侧能力的持续提升,未来基于不同业务和 Flow 的特性,可实现更精细化的流量调度和安全策略。在边界防御被突破后,终端防御能力会成为最后一道防线。放眼未来,一方面端侧设备的种类和数量都将爆发性增长;另外,端侧不会再是一个孤立的安全结点,而是会和后端安全引擎生成的安全策略构成更紧密的策略落地闭环。Gartner预测数据显示,从2020年至2023年,5G物联网终端将从350万增长到 4900万。车联网、工业互联网等行业将释放出大量的终端形态,这些新的终端品类都承载在与以往终端不同的底层硬件、OS系统和通信协议之上,在从封闭网络到开放网络的演进过程中,亟需被赋予安全能力以便更好地支撑业务。同时,前端侧EPP(Endpoint Protection Platforms)能力也已经扩展到了服务器侧CWPP能力。我们看到,端侧安全能力的深度也在不断进化。从基于已知威胁和特征防护的 EPP演化到基于未知威胁和行为防护的EDR(Endpoint Detection and Respons),再演化到可收集、分析和控制更多安全数据和设备的XDR。这个过程,实际是前端数据采集能力加强后,强化了后端的分析和策略控制能力,从而进一步再赋能给前端终端,从而形成前后端闭环。CrowdStrike技术架构中,端侧代理大小仅为McAfee百分之一,后端Falcon平台通过分布在全球的数百万端点,每周采集、关联和分析、处理超4万亿个安全事件,从而形成全面的威胁情报和安全策略,再实时动态地把安全策略下发至端侧,帮助端侧及时应对未知威胁。随着 IT基础设施云化和解耦进程加快,以及企业对账号和数据权限管理的不完善,越来越多的内部业务流程和数据被暴露出来,鉴于业务和数据背后潜藏的巨大经济利益,导致近年来数据泄露、薅羊毛等事件层出不穷,Risk Based Security数据显示,2020年全球数据泄露高达360亿条。纵览现有的业务安全和数据安全产品,除了传统的WAF、数据库“脱敏 - 加密 - 审计”等基础型产品外,还亟需更有针对性的产品和解决方案去覆盖。业务安全和数据安全的潜在市场空间巨大,国内近期集中出台的政策和法规也驱动了市场,但全面的商业爆发还需要一个过程,相信在合规性政策的指引下,应用场景及付费意愿会逐步释放并清晰。对产品和业务逻辑的深入理解是业务安全推进的前提。既需要拆解和分析现有业务流程、挖掘出潜在的产品设计漏洞和业务逻辑漏洞,也需要建立业务风控体系及场景风控算法,从而在业务运行过程中识别“非客户模式”的行为特征,从而规避业务漏洞或极大提高黑客 / 黑产利用漏洞牟利的成本。从业务架构层面来看,业务在微服务化后,各微服务模块之间 API 的调用复杂性和调用量都会指数级增加,API违规调用及API数据泄露等安全问题凸显。不仅仅是“单点”的API安全,更重要的是 ,API的调用链代表着微服务之间的调用链,微服务之间的调用链反映了实际动态运行中的业务流程。云原生技术体系已经提供了很好的基础监控能力,关联traceid、spanid、parentid等服务调用链数据、整合业务和数据关系、设置场景化的风控算法,不仅能够支撑TroubleShooting,也能够实现动态业务流的安全分析管控。因此,如何在业务逻辑和业务架构之间建立关联关系,构建业务流程与微服务调用链之间的映射关系,实时监控并识别业务安全问题,制定合理的处理预案,使得业务安全问题真正发生时争取能以最小的成本进行补救。b. 数据安全:技术解决方案的完善将加速数据共享开放进程这两年,国内数据泄露事件频频发生,加速了数据安全法规的集中出台,数据安全监管进入新阶段。数据安全能力的建设是一个体系化课题,目前刚刚起步,传统解决方案与现实尚未收敛的需求之间存在巨大的GAP需要产品创新去填补。数据资源作为一项新兴的重要信息资产,它的安全管理体系建设在企业内部需要方法论和顶层设计来支撑。在落地中,一方面需要建设好“底座”,需要针对多源、异构的数据按照安全管理要求进行数据隔离、分类分级和关联分析,完善账号体系和数据权限,优化访问控制;另外,数据是为业务服务的,是在业务流转中发挥价值的,需要结合业务流程构建数据的“流转路径”,实现全量、动态的数据安全监控能力。企业和政府的数据开放、共享及交易能够放大数据价值,这部分需求多年来一直被压制,本质是技术上还没有足够好的解决方案来满足合规性要求。隐私计算的出现不仅提供了软件产品及平台的机会,更重要的是,它将极大加速长久被压制的数据开放和应用潜力,催化数据融合、赋能场景从而实现价值释放。同时,多方安全计算、联邦学习及TEE等隐私计算技术路径有各自的适用场景,它们之间也可以拆解、融合,技术方案和应用场景都在不断发展、演进的过程中,相对于“结果”的计算,“过程”的控制管理也很重要。被保护信息资产的演化扩宽了安全赛道的宽度与内涵,与此同时,安全的应用逻辑也在经历着一些变化趋势,体现在应用模式、应用纵深和应用阶段三个层面。Gartner调查数据显示,78%受访企业使用16种以上的单点安全产品,12%受访企业使用46种以上的单点安全产品。大多数企业的安全能力还是为了解决不同问题从而购买不同产品简单堆叠起来的,形成了独立工具和数据的“孤岛”。安全遵循“木桶最短板效应”,需要一体化的方法论和平台能力来整合分散的单点安全产品、数据并形成统一的安全策略。目前在国内看到的各类安全大脑、SOC/SIEM、态势感知平台、安全大数据平台、城市级安全运营中心本质上都是在这个范畴之内,无论概念叫什么,但核心都在于:安全控制能力和安全执行能力在一定层面上的分离。其过程大致为三个阶段:底层多源、异构各类数据的收集;安全态势的监控、分析以及安全策略的生成;安全执行策略下发并能够实现多个单点安全产品的协同。对于政府、运营商和金融这些安全赛道的主要付费客户来说,IT和网络本身就是一个多年沉淀的复杂、异构型系统,也更需要平台级产品进行支撑。但从安全平台目前在国内的落地情况来看,全域数据整合、分析和监控的平台级产品较多,真正形成策略下发执行从而实现闭环的还较少。国内外已有的最佳实践值得借鉴:CrowdStrike基于端侧采集的数据在云侧形成威胁情报和防护策略;国内运营商将多层级防火墙的策略进行统一关联、分析及联动;将蜜罐发现的未知攻击行为数据在平台侧形成攻击样本特征和安全策略后再下发给IDS/IPS 等等。相信随着未来平台型产品渗透率的提升,平台的能力也会越来越“厚”,也一定会有更多“自上而下”的价值闭环。02 应用纵深:AI 驱动的智能化以及编排驱动的自动化从产品演进进程来看,AI能力将更多地赋能给产品从而实现产品能力的持续深化,以解决传统feature所解决不了的场景。以防火墙产品为例, 防火墙已从最初的单一功能防火墙依次演进到多安全引擎能力串行的UTM(统一威胁管理)、基于一体化引擎多功能的NGFW、到目前的 AI 防火墙,未来引擎能力的开放也将是大势所趋。Palo Alto的5G下一代防火墙不仅实现了面向5G数据平面、信令层面、控制平面差异化的安全控制能力,还实现了基于AI驱动的自动化安全响应能力。基于对自动化、智能化所带来安全能力和效率提升的诉求,编排未来将作为一个重要的基础能力被规模化应用。一个完整的编排系统应该包括编排引擎、被编排的能力(数据、解耦后的安全服务能力、KnowHow及算法等等)及安全编排场景,基于可被编排能力的“封装”和“拼装”,最后输出产品、服务能力甚至是一个自动化响应流程。由于编排系统对底层被编排能力丰富性的诉求,编排系统未来与SOC融合的概率较大(或者作为SOC的一个重要模块),尽管这两年独立SOAR产品较火,但编排系统只有融入到更广阔的安全数据和业务逻辑中才能发挥更大价值。云原生和开源给软件创新带来了活力,也带来了严重的软件供应链安全问题。据统计,超过90%的网络安全事件归因于应用软件本身,95% 企业在关键IT系统中使用了开源组件(Gartner),应用软件80%至90%来自于开源软件(Forrester Research)。同时,在传统研发模式下,产品研发团队和安全团队相对割裂,研发团队在coding阶段产生的安全漏洞以及在编译打包阶段产生的代码“污染”,在软件上线并出现安全问题后,需要几十倍甚至上百倍的代价去弥补。2004 年,微软就提出了SDL方法论,Gartner在2012年又提出了RASP,包括这几年比较火的研发运维一体化 DevOps 延展出的 DevSecOps,可以看到这个趋势在加快:把安全管控要求和能力嵌入到研发流程的各个环节,提前发现代码的潜在漏洞及影响范围,甚至把安全代码“插桩”到应用程序中,以降低未来的安全“修复”成本。这个市场虽然刚起步,各类产品也在逐步成熟的过程之中,但安全前移已是不可逆趋势。2019 年,全球安全服务市场占据了全球一半以上的网络安全市场份额,达到 600 亿美元,而国内对应的数字只有 100 亿市场空间和 20% 的市场份额(方正证券数据)。传统安全服务体系中,安全运营、安全咨询和安全集成占据了整体安全服务市场的 90% 以上。安全体系能力完成建设后,更重要的是后继持续的运营服务,安全运营也从人力为主的外包和驻场服务向拓管安全服务 MSS 方式演进。MSS 是企业基于 SOC 保障安全体系能力高效运行的必要方式。MSS 对于供应商来说可以集中化、规模化运营从而产生规模效应,可以获得客户第一手需求并增进与客户的粘性;对于甲方来说可以更高效地对整体安全工作进行运营和管理。MSS 是海外安全厂商已经验证了的商业模式,在国内发展的约束条件也开始快速释放。无论是大型客户还是城市级安全运营中心,客户需求会在从合规驱动向应用驱动的过程中逐步释放出来,供给能力上,大厂和创业公司也已经开始纷纷布局,未来将逐步进入高速发展轨道。另外一种安全服务是以云服务交付安全能力的 SECaaS,本质还是 SaaS 逻辑在安全领域的落地。美国传统厂商 Palo Alto 及 Fortinet 的 SECaaS 收入已经超过 70%,云原生安全公司 Crowdstrike 甚至接近 100%。受制于国内主流客户特点和国内目前商业环境对 SaaS 的接受度,还是需要匹配客户付费意愿的节奏来演进,也许对于安全体系化能力需求不高的 SMB 和互联网企业是一个比较好的切入点。安全赛道有确定性,多重因素驱动其高速增长,同时,市场空间有待提升,细分市场零散、玩家众多,客户集中度高、供应商集中度低,是一个长期赛道初期阶段的表现特征, 安全行业格局还在收敛之中。从市场趋势来看:“大颗粒度”的新 IT 和新场景是重点发展方向,去“吃”增长最快、细分市场空间最大的增量红利。2016年至2021年,大数据安全、云安全、物联网安全和工业互联网安全的CAGR分别达到34%、45%、45% 和32%(东兴证券)。一级市场中,聚焦在工控安全“新场景”的部分创业公司,这几年达到了营收连续翻倍的增长;二级市场中,安恒信息2014年开始布局“新场景、新服务”,驱动公司2016年至2020年收入由3.17亿元增长至13.22亿元,CAGR高达43%。行业加速整合,提升集中度。安全作为一个具有“最短板效应”特征的赛道,供应商零散且客户同质化的市场格局状态,必然会导致供应商在保证自己竞争力产品优势的同时,不断通过自主开发和资本并购等方式扩展自己的“产品+服务”宽度,构建一体化解决方案能力,实现垂直整合。我们看到海外传统安全厂家、海外云原生厂家已走过这个扩张路径,国内头部安全厂家这几年的动作也越发频繁,最终会加速行业集中度的提升,大市值企业数量也会越来越多。类似于运筹学对“复杂方程式组”最优解的求解过程,企业就是在一定的商业约束条件下求解最佳商业路径的过程,趋势重要,但路径和节奏更加重要,节奏的变化代表着约束条件的变化,每一次约束条件的变化都隐藏着商业机会的释放。安全赛道的约束条件已经开始变化,让我们同步上它的发展节奏。